Cybercriminalité, le fin de l’insouciance numérique

Après une décennie d’intensification de la cybercriminalité, la sophistication des attaques couplée à la généralisation des usages numériques fait craindre une accélération brutale du phénomène. Or l’imminence des JO, événement planétaire unique, cristallise l’attention de nombreux acteurs. Dans ce contexte, les auteurs proposent un état des lieux des menaces et des parades, illustrées par des exemples frappants. L’article décrypte les profils des attaquants et leurs motivations. Les auteurs plaident pour une formation des décideurs et pour une stratégie de sécurité globale fondée sur des stratégies défensives à la fois centralisées et décentralisées, afin de préserver le numérique comme vecteur de croissance, de souveraineté et de liberté.

Par Antoine Duboscq et Thimothée Demoures, dirigeants de Wimi (suite collaborative française)

Introduction

Dans le panorama contemporain de la sécurité, la cybercriminalité émerge comme une force prédominante caractérisée par son caractère insidieux et son potentiel de destruction massif. Sous l’égide de l’ANSSI (Agence Nationale de Sécurité des Systèmes d’Information), la surveillance révèle une augmentation régulière des incidents rapportés, témoignant d’une réalité alarmante.

En 2023, on note +22% sur les piratages de comptes ou encore +30% sur les attaques par rançongiciels [1].

Cette tendance lourde soulève des questions pressantes quant à la préparation et à la résilience de nos infrastructures numériques et de nos organisations face à une menace en expansion et en actuellement en forte mutation.

Or, à l’exception des professionnels des systèmes d’informations et des experts en intelligence économique, l’attitude la plus répandue au sujet de la sécurité numérique est jusqu’à présent, une forme d’insouciance numérique. Bien compréhensible en raison de l’expérience quotidienne du numérique, cette posture passive de nombreux décideurs ne disparaît que lorsqu’une menace se matérialise dans leur quotidien, comme cela se produit de plus en plus souvent.

“Jusqu’ici, l’ANSSI se concentrait sur 500 à 700 acteurs régulés: Etat, acteurs liés à la sûreté nationale, opérateurs d’importance vitale+ et de services essentiels. C’est généralement contre eux que se concentraient les attaques. Mais, désormais, les attaquants pêchent au chalut. Il n’y a plus de particuliers, de PME, de collectivités, d’établissements de santé qui puissent se considérer comme à l’abri. (…) On ne peut plus faire l’impasse sur quoi que ce soit. (…) Nous devons complètement changer d’échelle et de manière de fonctionner pour traiter cette menace de masse.” Vincent Strubel, Directeur Général de l’ANSSI [2]

Au-delà des chiffres se profilent des récits poignants d’incursions cybernétiques d’envergure, dont les effets résonnent bien au-delà des sphères virtuelles…

Chacun se remémore l’épisode emblématique du piratage réussi des centrifugeuses nucléaires iraniennes, opéré dans le cadre de l’opération Stuxnet. Ce cyber-assaut, révélé en 2010 et ayant eu lieu en 2001, non seulement entrava les capacités d’enrichissement d’uranium de l’Iran, mais surtout, incarna une démonstration éloquente de la capacité de l’arme cyber à transgresser les frontières du virtuel pour impacter puissamment le monde tangible [3].

Aux Etats-Unis, le pipeline Colonial, pilier vital de l’infrastructure énergétique, fut en 2021 la cible d’une attaque : des cybercriminels exploitèrent une faille dans la sécurité informatique de Colonial Pipeline Company, au moyen d’un logiciel malveillant de type ransomware consistant à bloquer l’accès aux systèmes de l’entreprise. Face à cette menace, fut prise la décision difficile de fermer temporairement l’ensemble de son réseau de pipelines afin de prévenir une propagation ultérieure du malware et d’évaluer l’étendue des dégâts. Cette décision entraîna des répercussions immédiates sur l’approvisionnement en carburant de la côte Est des États-Unis. Les consommateurs furent confrontés à des pénuries locales de carburant, des files d’attente interminables dans les stations-service et une flambée des prix de l’essence. Les gouvernements locaux furent contraints de prendre des mesures d’urgence, y compris le rationnement du carburant [4].

Ainsi, au sein d’une ère numérique en constante évolution, il devient impératif d’appréhender la nature protéiforme des menaces cybernétiques et d’élaborer des stratégies d’atténuation à la hauteur des défis. Pour y contribuer, nous proposons ici une photographie des diverses manifestations de la cybercriminalité, de leurs répercussions dévastatrices et des mécanismes de défense disponibles. Se former est essentiel pour esquisser les contours d’une réponse collective et éclairée, visant à protéger les personnes et les biens, préserver la continuité de l’action de l’Etat et des acteurs économiques, en un mot garantir la pérennité de sociétés toujours plus interconnectées.

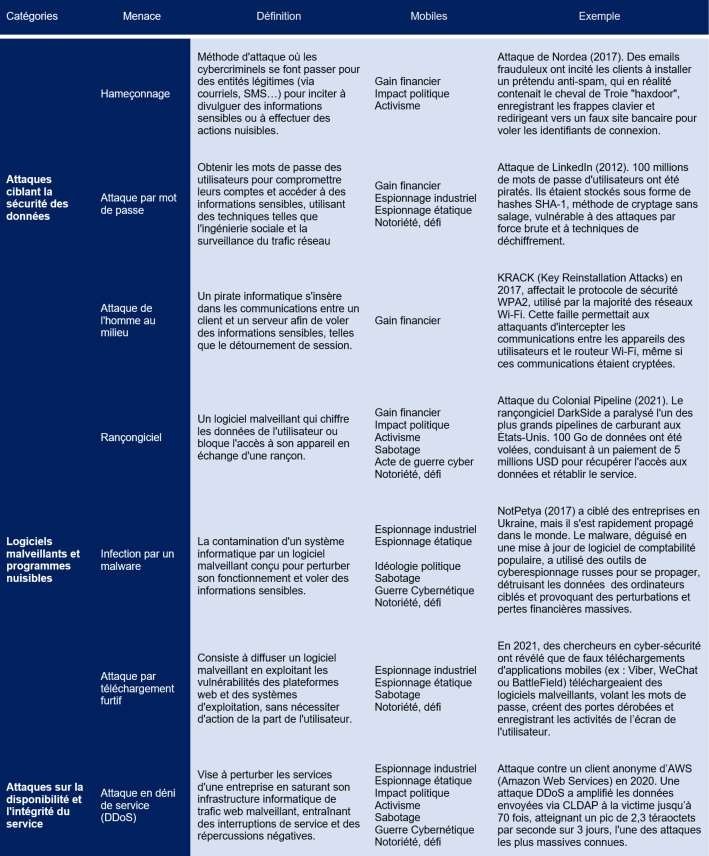

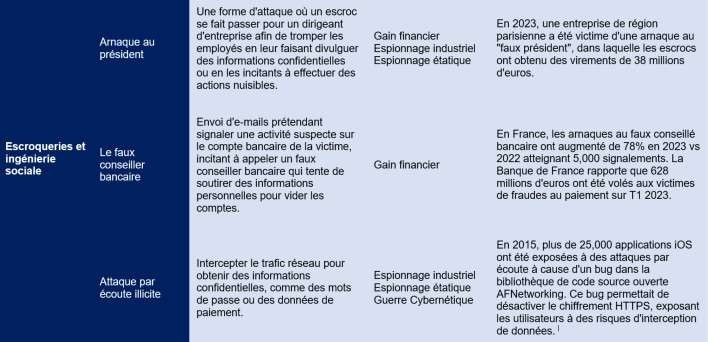

Dans cette optique, les deux tableaux ci-dessous se proposent d’examiner les diverses formes de cybercriminalité. Y sont listées menaces, typologie des attaquants et exemples historiques évocateurs.

1/ Les attaques

Pour les décideurs la première étape consiste à se familiariser avec les différents types d’attaques. C’est la raison pour laquelle nous avons conçu ce tableau de synthèse à partir de diverses sources. Le tableau offre une vue panoramique des 10 principales menaces de cybersécurité, regroupées en 4 catégories.

Pour chaque menace, nous indiquons la définition communément admise, les mobiles principaux des attaquants ainsi qu’un exemple, qui peut être approfondi à travers les liens vers les articles sources.

2/ Les attaquants

Les attaquants sont divers par leurs profils, leurs mobiles et leurs moyens. Nous offrons ici une typologie qui synthétise le point de vue des experts sur ce sujet. A noter, les frontières entre profils sont parfois floues, avec des acteurs ‘entre-deux’. Par ailleurs, certains acteurs agissent sous faux-drapeau, par exemple pour masquer des mobiles étatiques.

La professionnalisation des attaquants

La professionnalisation croissante des cyberattaquants se manifeste par l’adoption de structures organisationnelles similaires à celles des entreprises conventionnelles. Leurs structures se dotent ainsi de départements dédiés à la recherche et développement, aux ressources humaines et au juridique. Cette évolution témoigne de la hausse des profits, illustrée par l’augmentation du nombre et surtout du montant moyen des rançons que les organisations cibles sont prêtes à verser pour récupérer leurs données.

En 2023, selon le rapport de Sophos effectué sur 14 pays [5] , la proportion des rançons supérieures m 1 million de dollars atteint 40%, comparée m 11% l’année précédente.

S’agissant des secteurs et les pays les plus touchés, selon “l’Office of the Director of US National Intelligence”, la recherche de profit guide la stratégie des attaquants, qui privilégient des secteurs comme la défense, les administrations et la communication, ainsi que les régions Amérique du Nord (72% des attaques) et Europe (66%) [6].

Un stratagème puissant : les attaques “dormantes”

Une augmentation significative des cyberattaques d’origine étatique, notamment celles qualifiées de “dormantes”, est observée au cours des cinq dernières années selon les données de l’Atlas 2022 de Thalès [7]. Avec ce procédé d’attaque, les cybercriminels implantent discrètement un logiciel malveillant dans le système d’information de l’entité ciblée, pour accéder aux données depuis l’extérieur sans être détectés. Ce stratagème est en particulier prisé pour la mise en place d’opérations d’espionnage à long terme, en visant des dommages élevés. Les attaques dormantes peuvent se dérouler sur des périodes prolongées allant de deux ans à plus d’une décennie. Elles sont favorisées par un contexte d’intégration croissante entre les États et certaines entreprises privées.

Les attaquants s’adaptent…

Parallèlement à leur professionnalisation, les attaquants évoluent constamment pour s’adapter aux parades et identifier de nouvelles opportunités. Parmi les facteurs clés de leur évolution : l’extension des commanditaires, les nouvelles possibilités technologiques, l’identification de nouveaux segments de victimes, les évolutions des politiques de sécurité et des comportements.

L’article de McKinsey & Company [8] et le résumé entre autres de Simplilearn fournissent une synthèse intéressante des facteurs d’évolution du côté des attaquants :

Avancées technologiques : L’introduction de nouvelles technologies, matérielles ou logicielles, crée de nouvelles vulnérabilités, qui facilitent le contournement des défenses existantes, le temps que celles-ci mûrissent et s’adaptent. Par exemple, l’essor de l’internet des objets (IoT) a ouvert de nouvelles portes pour les attaques ciblant des appareils connectés mal sécurisés.

Adaptation aux mesures de sécurité : Face à des mesures de sécurité plus sophistiquées, les cyberattaquants innovent pour les contourner, notamment par l’exploitation de failles zero-day (encore non corrigées) et l’utilisation de techniques avancées de persistance et d’évasion.

Diversification des motivations : Si historiquement, beaucoup d’attaques étaient motivées par le gain financier direct, aujourd’hui les motivations incluent l’espionnage industriel, la guerre informatique entre États, le militantisme (hacktivisme) ou simplement la recherche de notoriété, comme l’illustre notre tableau plus haut.

Évolution de la législation et des politiques publiques : Les changements dans les réglementations poussent les cyberattaquants à modifier leurs approches. Par exemple, le renforcement des lois sur la protection des données personnelles (RGPD en Europe) entraîne la mise au point de méthodes plus sophistiquées de vol d’informations.

Armes cyber clés en mains : Le ‘dark web’ offre des outils et services de cyberattaque “clés en main”, permettant à des individus sans compétences techniques avancées de lancer leurs attaques. Ce phénomène élargit le profil et le nombre des attaquants.

Conflits internationaux : De tactiques, les cyberattaques sont devenues également des outils de nature stratégique. Dans les rapports de force géopolitiques, les cybermenaces influencent, déstabilisent, recueillent des renseignements visant d’autres nations ou groupes politiques essentiels. Dans une guerre hybride, le champ cyber offre de nouvelles potentialités d’attaque, pour frapper les lignes arrières, décrédibiliser un adversaire, créer des dommages sans avoir à déclarer des hostilités ouvertes.

3/ Intelligence Artifficielle, quels impacts ?

L’intégration de l’intelligence artificielle dans le domaine de la cybersécurité implique autant les méthodes de défense que d’attaque. Pour les défenseurs, des outils émergent (détection améliorée des menaces, réponses automatiques, anticipation…) mais dans l’immédiat ce sont avant tout de nouveaux risques à prendre en compte (malware plus intelligents, automatisation des attaques, exploitation des biais de l’IA, baisse de l’amateurisme dans la syntaxe verbale…) [9] [10] [11]. Parmi les cas d’emploi malveillants de l’IA, sont évoqués par Cybermalveillance.gouv.fr, incubé par l’ANSSI, “des hypertrucages (deepfakes) audio, vidéo ou photo visant à détourner l’image de célébrités à des fins d’escroquerie, des personnalités politiques à des fins de manipulation de l’opinion, ou encore de cyberharcèlement à caractère pornographique…”.

4/ Les parades

Le spectre des parades est extrêmement large : composants, architectures physiques, couches bases logicielles, logiciels de surveillance, chiffrement… Impossible de les lister ici. L’Europe à elle seule compte environ 60 000 entreprises et 660 centres d’expertise en cybersécurité.

Cependant pour les décideurs généralistes, non experts en SI, nous proposons ici une vue générale de 4 grands types de mesures défensives employées au sein des grandes organisations, publiques ou privées.

Diagnostic de l’état de santé numérique

Le point clé consiste ici dans l’identification des vulnérabilités. Les audits réguliers, les ‘pain tests’, ‘hackathons’ et les simulations ‘war-game’ font partie de la panoplie des outils.

Sensibilisation des collaborateurs

Les mesures consistent en formations, diffusions de bonnes pratiques [12], dispositifs pour recueillir les signes d’alertes et la prise en compte en amont de la cybersécurité dans les phases de conception des projets de l’organisation. Les moyens abondent pour stimuler une ‘hygiène de vie cyber’ : jeux, tests en conditions réelles, voire sanctions amicales pour les négligents – par exemple les fameux écrans “retournés”, ou les “je paye les croissants demain à tout le monde”, tapés sur l’ordinateur resté malencontreusement ouvert…

Veille cyber

La veille porte sur les flux numériques internes, et se nourrit par des sources spécialisées telles que les organismes gouvernementaux, certains fournisseurs et des experts spécialisées en cybersécurité, mais aussi sur la surveillance des réseaux sociaux et blogs pour repérer des menaces émergentes pour l’acteur concerné. Les RSSI (Responsables de la sécurité des systèmes d’information) jouent un rôle croissant dans les organisations ; des RSSI mutualisés apparaissent pour les PME / TPE.

Élaboration d’un PRA / PCA

Le PRA (Plan de reprise d’activité) et le PCA (Plan de continuité d’activité) permettent d’assurer une gestion efficace des cyberattaques en période de crise effective. Ces plans doivent inclure des mesures claires sur la manière d’agir en cas d’incident, telles que la désignation des responsables, la sensibilisation de l’équipe aux cybermenaces et la définition d’un protocole de communication pour informer les parties prenantes en cas de violation de données. Il est également crucial de tester régulièrement les systèmes et de souscrire à une cyber-assurance pour couvrir les éventuelles pertes financières causées par une attaque.

A ces mesures, viennent s’ajouter à l’étage supérieur des réponses de politique publique. Parmi les outils réglementaires mis en avant par les régulateurs, il n’est pas inutile de connaître l’existence des cinq suivants :

Qualification SecNumCloud

Établie par l’ANSSI (France), cette norme est destinée à assurer la sécurité des services de cloud computing (SaaS, IaaS, PaaS). Cette norme garantit que les fournisseurs de services cloud respectent des exigences strictes en matière de protection des données, de processus de recrutement, de résilience et de disponibilité des services, afin de protéger les infrastructures critiques et les données sensibles hébergées [13].

Loi SREN

La loi Française SREN (Sécurisation et Régulation de l’Espace Numérique), votée en première lecture (Assemblée Nationale et Sénat) en octobre 2023, vise à encadrer plus strictement l’espace numérique en France, notamment pour la protection des mineurs en ligne et la lutte contre les contenus illicites sur les réseaux sociaux. Elle introduit des obligations de modération pour les plateformes, des sanctions pour la diffusion de deepfakes sans consentement, et renforce le contrôle sur l’accès aux sites pornographiques par la vérification obligatoire de l’âge des utilisateurs. La loi prévoit des peines de bannissement des réseaux sociaux pour les cyberharceleurs et augmente les amendes pour les infractions numériques graves [14].

Certification EUCS (European Union Cloud Services)

L’EUCS est un projet de certification de l’Union européenne visant à harmoniser les normes de sécurité pour les services cloud à travers les États membres. Cette initiative vise à renforcer la confiance dans les services cloud en établissant des critères clairs de sécurité et de protection des données, facilitant ainsi leur adoption sécurisée par les entreprises et les organismes publics européens [15].

Règlement DORA (Digital Operational Resilience Act)

DORA est un règlement proposé par l’Union européenne pour renforcer la résilience opérationnelle numérique des entités du secteur financier. Ce cadre réglementaire oblige les entreprises à établir des mesures robustes pour prévenir, atténuer et gérer les risques liés aux TIC (Technologies de l’information et de la communication), incluant des exigences strictes sur la gestion des incidents cybernétiques et la surveillance continue des menaces. À partir de janvier 2025, cette réglementation s’appliquera aux 27 États membres de l’Union européenne [16].

Directive NIS 2 (Network and Information Security, version 2)

Succédant à la directive NIS, NIS 2 est une mise à jour significative qui élargit les exigences de sécurité et de notification des incidents pour les opérateurs essentiels (anciennement OIV et OSE en France) et les fournisseurs de services numériques. Elle vise à améliorer la coopération entre les États membres sur la cybersécurité, renforcer la sécurité des réseaux et des systèmes d’information. NIS 2 devrait entrer en application dans le droit national à partir d’octobre 2024 [17].

Par ailleurs, impulsé par les politiques publiques, l’écosystème de la cybersécurité en France connaît un développement notable, exacerbé par la pandémie de COVID-19 et l’augmentation notoire de données sensibles stockées sur le cloud. Ainsi, l’ANSSI a rapporté une escalade de 255% des incidents de sécurité en 2020 [18] , et cette tendance n’a pas fléchi les années suivantes. Ce focus permet de mettre en lumière les différentes strates d’évolution au sein de ce secteur crucial en France :

Plan d’investissement stratégique : l’État français a mis sur la table en 2021 1 milliard d’euros [19] pour soutenir l’innovation technologique, sécuriser les infrastructures critiques et stimuler l’économie numérique sécurisée.

Éducation : Création de programmes spécialisés dans des institutions de formation (ex : nouveaux programmes à l’École Polytechnique [20] ou création du Master cyberdéfense à l’École Hexagone [21]). Ces initiatives répondent à une pénurie de compétences, avec un secteur qui manque déjà au niveau mondial 4 millions de professionnels qualifiés selon l’étude “Cybersecurity Workforce Study”, réalisée par l’ISC2 fin 2023 [22].

Financements privés : L’évaluation menée par Wavestone en 2023 révèle un fort dynamisme du secteur [23], avec une augmentation des levées de fonds de +35% en France(55), dans un contexte de financement pourtant difficile pour l’innovation. La multiplication des salons de cybersécurité comme InCyber (FIC), les assises de la cybersécurité, la European Cyber Week, le Paris Cyber Show… n’en sont que le reflet.

Pôles d’excellence : Le Campus Cyber, inauguré en 2021 à la Défense, est devenu un pôle collaboratif réunissant plus de 160 entités [24], combinant les efforts de l’industrie, de l’académie et du secteur public. Aussi, pour maximiser leurs synergies, les industriels se structurent en groupements et associations professionnelles (ex : Hexatrust , l’Open Internet Project ou le GINUM).

Coopération internationale : La France a intensifié ses efforts et participe à des initiatives européennes et mondiales pour renforcer les capacités de réponse [25], permettant d’élaborer des normes et pratiques communes.

5/ Centralisation vs décentralisation des réponses :

Le choix entre centralisation et décentralisation des réponses aux menaces cybernétiques, tant au niveau des organisations que des politiques publiques, ne se limite pas à une opposition binaire, mais plutôt à une décision stratégique qui dépend de plusieurs facteurs : la taille et la structure de l’organisation, la nature des informations manipulées, la réglementation en vigueur et le budget alloué à la cybersécurité. Par exemple, une grande entreprise multinationale pourrait bénéficier d’une approche hybride, avec un SOC central (Centre Opérationnel de Sécurité), des politiques de sécurité [26] adaptées localement dans ses différentes filiales et l’intervention de hackers éthiques [27], tout en se conformant aux réglementations en vigueur et aux conseils d’une structure centralisée telle que l’ANSSI.

6/ Enjeux de guerre économique

D’après Charlotte Pillard Pouget, de l’Ecole de Guerre économique (EGE), la rivalité entre les États-Unis et la Chine dans le domaine de la technologie, notamment en ce qui concerne le déploiement de la 5G, a évolué en une forme de guerre technologique et économique. Par exemple, en 2018-2019 par crainte d’espionnage et de cyberattaques potentielles de la part de la Chine, l’administration Trump a interdit le marché de la 5G au géant chinois de l’électronique, Huawei, étendant ainsi le conflit au-delà du domaine commercial pour protéger les données sensibles américaines [28].

Cette rivalité met en lumière la question cruciale de la dépendance technologique dans un monde marqué par des tensions géopolitiques croissantes. Le numérique, autrefois perçu comme une innovation stimulant le consumérisme et ouvrant de nouvelles perspectives de marché, est désormais considéré comme un élément vital pour assurer le développement d’un pays de manière autonome, sans dépendre de processus de soumission à des acteurs étrangers. Ainsi, concept datant pourtant du début des années 2000, la “souveraineté numérique” refait surface.

En effet, la législation américaine avec le trio Patriot Act, FISA section 702, Cloud Act, présente des implications significatives pour la protection des données [29] pour les entreprises européennes ayant des activités, des données aux États-Unis ou utilisant des services américains. Cela concerne donc “presque” toutes les organisations publiques et privées européennes.

Patriot Act (2001)

Permet au FBI d’accéder sans mandat judiciaire aux données détenues par ces entreprises ou leurs prestataires, même si leur siège social est situé en Europe.

FISA (Foreign Intelligence Surveillance Act) section 702 (2008)

Autorise la collecte de renseignements sur les communications électroniques de personnes étrangères situées à l’extérieur des États-Unis, dans le but de recueillir des renseignements en matière de sécurité nationale. Cette disposition a été promulguée et prolongée en avril 2024 pour permettre aux agences de renseignement, (NSA, CIA, FBI entre autres), de collecter des données sans avoir besoin d’un mandat spécifique pour chaque cible.

Cloud Act (2018)

Modernise les lois sur la surveillance et le stockage des données à l’ère du cloud computing. Il autorise les agences gouvernementales américaines à accéder aux données stockées sur des serveurs cloud partout dans le monde.

Cette confrontation entre ces dispositions légales américaines et les réglementations européenne et nationales, (ex : RGPD), soulève des défis pour les entreprises opérant en Europe. Elles doivent non seulement naviguer entre le risque d’utilisation effective et non visible de ces textes, mais aussi être en conformité vis-à-vis des normes européennes en matière de protection des données. Cela nécessite souvent des adaptations et une nouvelle forme de complexité : évaluation des zones de conflits entre les législations, choix entre logiciels souverains et non-souverains (en fonction de la criticité des données), échanges de conformité versus enjeux de productivité entre DSI (Directeur des Systèmes d’Information), RSSI (Responsable de la Sécurité des Systèmes d’Information), DPO (Data Protection Officer), départements juridiques, directions générales, et directions métiers.

La souveraineté numérique émerge comme une réponse stratégique face aux menaces posées par ces législations. Les États européens cherchent à garantir un contrôle accru sur leurs données sensibles et à réduire leur dépendance vis-à-vis des fournisseurs de services numériques basés aux États-Unis. Les français sont d’ailleurs à 86% pour des mesures d’achat de souveraineté numérique, d’après l’étude WIMI-IPSOS (2021) [30]. Cela implique de promouvoir le développement de solutions technologiques et de services numériques français et européens avec une coloration forte en cybersécurité (ex : SecNumCloud, EUCS..). Cela permettrait aux organisations européennes de mieux se protéger des fuites de données, tout en préservant leur autonomie et leur compétitivité sur la scène mondiale. De plus, en favorisant la coopération entre les acteurs publics et privés au niveau national et européen, les démarches de souveraineté numérique permettent de partager les informations en circuit court, et ainsi avoir une meilleure efficacité dans les réponses aux menaces cyber.

Conclusion

Avec près de 450 millions de tentatives de cyberattaques tentés sur l’infrastructure des Jeux Olympiques (JO) 2020 à Tokyo, les JO sont devenus une cible privilégiée par les cybercriminels (x 2.5 par rapport à l’édition de 2012 à Londres).

Dans le contexte géopolitique et technologique actuel (guerre en Ukraine, arrivée de l’IA, informatisation croissante des systèmes…) les JO 2024 à Paris constituent donc un événement d’envergure susceptible d’attirer encore plus d’attaques ; environ “huit à dix fois plus” d’après le directeur de la technologie de Paris 2024, Bruno Marie-Rose. De surcroît, l’inquiétude est d’autant plus forte que les autorités craignent un passage cyberattaque “avec des dégâts matériels à une cyberattaque qui entraînerait des morts ou des blessés” selon Johanna Brousse, cheffe de la section spécialisée dans la lutte contre la cybercriminalité au parquet de Paris.

Les autorités françaises, l’ANSSI au premier rang, sont sur le qui-vive pour protéger les systèmes informatiques essentiels qui gèrent les transports, l’énergie, la sécurité, et les communications, cruciaux pour le déroulement de l’événement [31]. 350 entités sont pilotés par l’ANSSI, dont 80 critiques [32]. La sécurisation des données personnelles des milliers de visiteurs est également capitale pour prévenir les risques de fraude et d’usurpation d’identité dans le cas de tentatives d’attaques terroristes. Par ailleurs, les plateformes de diffusion des jeux sont des cibles potentielles pour des attaques par dénis de service (DdoS, voir définition plus haut), qui pourraient perturber la transmission des compétitions (ex : le chrono qui s’arrête en finale du 100m, une piscine olympique plongée dans le noir, des accès aux enceintes perturbés…) et donc la réputation de la France à l’international.

“On s’attend à ce que ce soit considérable”, déclarait à l’AFP le général Christophe HUSSON, à la tête du ComCyber-MI (Gendarmerie, poussant par exemple l’ANSSI à lancer un kit d’exercice prêt à l’emploi pour les entreprises, pour se préparer à une crise cyber [33].

Nous espérons que cet article, qui a eu comme objectif de synthétiser les menaces, les parades et les enjeux de cybersécurité actuels, aura éclairé et contribuera à passer le cap pour préparer le changement d’échelle du champ de bataille qui s’ouvre devant nous.

Sources

[1] ANSSI : “Panorama de la cyber menace 2023-2024”, février 2024[2] “Cyberattaques: L’Anssi doit traiter les menaces de masse, selon son patron V. Strubel, avril 2023

[3] Incyber, janvier 2024

[4] Figaro, mais 2021

[5] SCMAFAZINE, août 2023

[6] Office of the director of us national intelligence, octobre 2023

[7] Thales, 2022

[8] Mckinsey & Company, mars 2022

[9] Pluralsight, novembre 2023

[10] Cloud security alliance, mars 2024

[11] World economic forum, juin 2023

[12] Kit de sensibilisation aux risques numériques, 2019

[13] ANSSI, septembre 2023

[14] L’Express, octobre 2023

[15] It for business, avril 2024

[16] Incyber, août 2023

[17] ANSSI, juin 2023

[18] CERT-FR, octobre 2021

[19] Economie.gouv, février 2022

[20] Ecole Polytechnique, janvier 2024

[21] Le Monde Informatique, janvier 2022

[22] Le monde informatique, novembre 2023

[23] Le Monde Informatique, juin 2023

[24] Maddyness, février 2022

[25] France Diplomatie, janvier 2022

[26] Insight, novembre 2022

[27] France Info, janvier 2022

[28] Ecole de la guerre Économique, mars 2023

[29] Cyber Management School, avril 2024

[30] WIMI, décembre 2021

[31] Le Figaro, mars 2024

[32] Strategies, janvier 2024

[33] Le Monde Informatique, décembre 20